La unión de dos ciencias: la informática y el derecho.

El gran avance tecnológico causa un cambio social, Stambler establece que las sociedades se producen modificaciones lo que causa un cambio en los sistemas del derecho. Es por eso que el avance tecnológico trae consigo una serie de modificaciones jurídicas lo que provoca que los países transformen sus organizaciones sociales y jurídicas.

El derecho surge como un medio efectivo para regular la conducta del hombre en sociedad, pero esta varia en todo el planeta, cada país tiene una cultura y avance tecnológico diferente. Los avances científicos afectan a las necesidades sociales, modificando así los aspectos materiales y visibles de la sociedad y tecnología, al transformar la sociedad afecta a las instituciones como el derecho, el arte, la economía, la religión, ya que estas se tienen que adaptar a este avance.

Respecto de la palabra informática, este compuesto por los términos “información y automática” es la ciencia del tratamiento automático o automatizado de la información mediante las computadoras. Es decir que para el área legal, si utilizamos una computadora ya estamos utilizando la informática como un instrumento del derecho, y cuando cometemos un acto que afecte o altere a la sociedad podemos considerar a la informática como objeto del derecho para regular estos actos ahora bien, la informática y el derecho se han relacionado, porque nuestro sistema jurídico existen leyes que ya hablan de esta unión, como el Código Penal Federal para el D.F., la ley del Derecho de Autor, La Ley de Mercado de Valores, el Código del Comercio a partir del año 2003, La ley Federal del Consumidor.

Así la interrelación entre el derecho y la informática tienen dos líneas de investigación fundamentales: la primera línea es la informática jurídica, donde el derecho utiliza a la informática como herramienta, como el diseño de medios de copilacion y resguardo de información. La segunda línea de investigación es el derecho de la informática en donde el derecho tema como objeto de estudio a la informática.

La lógica como elemento de interconexión entre derecho e informática

La lógica del derecho es “el estudio sistemático de la estructura de la norma, los conceptos y los razonamiento jurídicos, esto por que aluden al orden del ser y afirman que a determinado objeto le conviene una determinación.

Debe entenderse por lógica formal, a la que Kant designo como “lógica del uso general del entendimiento” es decir la lógica encierra las reglas del pensar absolutamente necesarias sin las cuales no hay uso del entendimiento. Sin embargo la lógica del uso particular del entendimiento, del cual habla también Kant es aquella que “encierra las reglas para pensar rectamente sobre una cierta especie de objetos” y así la lógica jurídica es una disciplina de la lógica que encierra las reglas para pensar correctamente sobre un campo especifico del conocimiento.

Ahora bien Kelsen, establece que “es una opinión ampliamente difundida por los juristas que entre el derecho y la logia, existe una relación estrecha, que es una cualidad especifica del derecho la de ser lógico. Las normas del derecho en sus relaciones reciprocas concuerdan con los principios ante todo el principio de no contradicción y la regla de indiferencia, son aplicables a las normas en general y, en especial, a las normas jurídicas”.

La cibernética como elemento sistemático y metodológico para el tratamiento de la información.

Sabemos que por informática se entiende como el tratamiento automático de la información a través de elaboradores electrónicos basados en las reglas de la cibernética, a su vez, cuando los datos obtenidos de esta manera se transmiten a la distancia, surge de la teleinformática o telemática. Etimológicamente la palabra cibernética proviene de la voz griega kibernetes, que significa piloto, y kibernes que alude al acto de gobernar y relaciona la función cerebral respecto a las maquinas, también se le entiende como el arte de guiar o dirigir ciertos fenómenos y relaciona la función cerebral referente a las maquinas. La cibernética es una “ciencia que estudia comparativamente los sistemas de comunicación y de regulación automática y control en los seres vivos y en las maquinas.

La cibernética es un estricto sensu se refiere a los mensajes usados entre hombre y maquinas, entre máquinas y hombres y entre máquinas y maquinas, en lato sensu, es la que se determina como la ciencia de ciencias conformándose en una ciencia general que estudia y relaciona las demás ciencias.

La cibernética es primordial para la unión entre derecho e informática, pues la cibernética es la ciencia de las ciencias, y surge como necesidad de obtener una general que estudie y trate la relación de los demás.

Los principales factores que dieron origen a la cibernética fueron:

- Factor social: la cibernética nace como un auxilio para la comunidad debido a los duros tiempos que esta experimento. Así pues, se crea la cibernética tratando como ciencia, de buscar mecanismos que ayudasen a incrementar la producción y consecuentemente la capital.

- Factor técnico-científico: los movimientos o ciencias tecnológicas e igualmente los pensamientos científico al interrelaciones dieron lugar a nuevos factores positivos, es entonces cuando estas reuniones y encuentro dieron lugar a avances que tenían como sustento una nueva ciencia que se constituyó en la cibernética.

- Factor histórico: es desde este punto de vista, que la cibernética surge por la necesidad de la existencia de una ciencia de ciencias, que controle y relacione a todas las demás.

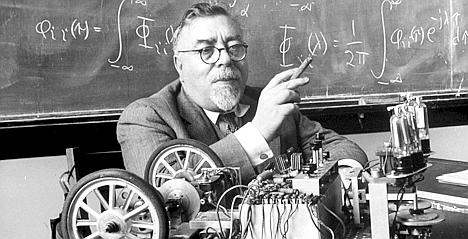

Origen de la cibernética

Se podría decir que el punto de partida de la cibernética como tema en movimiento de estudio, fue un artículo publicado en 1938 por Louis Couffignal en la revista Europea, dicho movimiento se desarrolló con mayor plenitud en Estados Unidos de América y se enfocó en investigaciones médicas, pero tomo auge en la Segunda Guerra Mundial, cuando se desarrollaron técnicas relacionadas con armas automáticas, que pudiesen ayudar a los hombres en el conflicto.

Posteriormente el término fue utilizado por primera vez en 1848 por el francés Ampere, en una clasificación de las ciencias políticas, ya que había creado un sistema para coordinar todo el conocimiento humano introduciendo el término cibernética para indicar el arte del gobierno e, arte de guiar.

El nacimiento de la cibernética se estableció en el año de 1942, en la época de un congreso sobre la inhibición cerebral elaborado en Nueva York, del cual surgió la idea de la fecundidad de un intercambio de conocimiento entre filósofos y técnicos en mecanismos de control, para 1843, el mexicano Arturo Rosenblueth publicó un artículo donde analizaban las líneas futuras del desarrollo de la cibernética.

No obstante, la cibernética como termino tuvo su origen en Estados Unidos en 1948, cuando un notable matemático, Norbert Wiener, y otros fundadores de esta ciencia, propusieron el nombre de cinética, derivado de una palabra griega que puede reducirse como piloto, timonel o regulador; por tanto, la palabra cibernética podría significar ciencia de los mandos. Dichos mandos son estructuras con elementos especialmente electrónicos y en correlación con los mecanismos que regulan la psicología de los seres vivientes y los sistemas sociales humanos, permiten la organización de máquinas capaces de reaccionar y operar con más precisión y rapidez que los seres vivos.

En 1949, Nobert Wiener público un libro que título cibernética y comunicación en el animal y en la máquina, donde dio a conocer el nombre y su contenido; explicando que este término constituye una nueva ciencia que tiene como finalidad la comunicación y lo relativo al control entre el hombre y la máquina, pues los métodos cibernéticos, basados en el feed back o retroalimentación. Estos se ocupan de los procesos de transformación de un estímulo exterior en información y de la reacción del sistema mediante una respuesta y que pueden aplicarse por igual a la biología y a las maquinas complejas, como las computadoras electrónicas, así como a la lingüística, economía y la teoría de la información.

Conceptos y definiciones del término cibernética

La cibernética es la ciencia de la comunicación y el control entre los hombres y las maquinas, los aspectos aplicados de esta disciplina están relacionados con cualquier campo de estudio y sus aspectos formales estudian una teoría general de control la cual tiene aplicación en diversos campos. La cibernética puede derivar en la robótica, la cual se encarga de crear mecanismo de control, los cuales funciones de forma automática, que buscan simular la vida humana.

W. Ross Ashby señala que es el estudio de sistemas abiertos en cuanto a la energía y cerrados en cuanto a la información y al control. Wiener la define como el estudio analítico del isomorfismo de las estructuras de las comunicaciones en los mecanismos, organismos y sociedades.

La rama de la ciencia dentro de la cual se ha desarrollado la computación es la cibernética, que estudia los sistemas de control y, especialmente de auto control en organismos y maquinas, analizando y aprovechando todos los aspectos y mecanismos comunes, a este avance es una la robótica la cual se encarga de crear mecanismos de control, los cuales funcionen de forma automática lo que ha conducido al surgimiento de los cynborg, organismo biomecánicos que buscan imitar la naturaleza humana.

La cibernética busca remplazar la inteligencia humana por la inteligencia artificial en trabajos rutinarios.

Ahora bien, como nos lo ha dicho Jagjit A. Sing, establece que la cibernética es la inquisición interdisciplinaria hacia la naturaleza y base física de la inteligencia humana, con el propósito de reproducirla en forma sintética.

El estudio moderno del vocablo cibernética radica en el énfasis especial que pone sobre el estudio de las comunicaciones mensajes y la forma como se encuentran regulados internamente todos los sistemas de comunicación, ya sean biológicos, sociales o, sino sobre las maquinas que imitan procesos de regulación u ordenación, búsqueda de objetivos, como en el caso de las computadoras autómatas, proyectiles o cohetes teledirigidos.

Los sectores en que se divide la cibernética

Con el auge matemático estadístico de la cibernética, esta se empieza a dividir en cinco sectores:

a) Relación con la teoría de los sistemas: este sector se ocupa de dictaminar la estructura interna, relaciones y tipologías entro tos objetivos de los sistemas, basándose en técnicas matemáticas, pues del estudio de la cibernética parte un estudio análogo del sistema, o lo que en la actualidad se conoce como teoría general del sistema.

La idea del sistema implica el hecho de ordenación y estructuración, la estructura es un conjunto de elementos entre los cuales existen relaciones, tales que todo cambio de un elemento o relación entraña una modificación de los otros elementos y relaciones.

Portal, podemos entender como sistema el complejo formado por diversos elementos que mantienen entre ellos relaciones de diversas índoles en aras de la conservación del todo sistemático, considerando que toda función sistemática está formada por las salidas u outputs, entradas o inputs, proceso sistemáticos y mecanismos de control.

- La teoría de la información que se ocupa de las reglas y mecanismos para la elaboración y transmisión de la información.

- La teoría de la regulación o de control que abarca la regulación automática de los sistemas activos o dinámicos

- La teoría de los algoritmos, esta teoría tiene como finalidad la formulación de reglas y procedimientos para solucionar un problema concreto.

Concepto de informática

La informática proviene de información automática y sirve para designar el tratamiento y manejo de la información por medio de las computadoras, según Philipe Dreyfus mediante la contracción de información y automática.

Características y fin de la informática

Es una ciencia que trata automática o automatizada a la información a la información. Estudia los procesos que se ejercen sobre datos e información como: generación, obtención, registro, depuración, concentración, filtrado, ordenamiento, integración, calculo, acceso, recuperación, visualización, interpretación, análisis, difusión y como fin de la informática la elaboración de métodos y medios óptimos para representación, recopilación, elaboración analítica-sintética, memorización, búsqueda y difusión de informaciones científicas.

Diferencia entre informática y cibernética

Es indispensable destacar la diferencia entre cibernética e informática, aunque ambas traten a la información en forma matemática, lógica y analítica, existen diversas diferencias.

Cibernética

|

Informática

|

Emplea

métodos científicos para explicar fenómenos naturales o sociales y como se

representan en el comportamiento humano de forma matemática en una

computadora.

|

Parte

del estudio de las computadoras, de sus principios básicos y de su

utilización. Comprende materias como programación, ingeniería del software,

lenguajes de programación, hardware, arquitectura de las computadoras.

|

Crea

instrumentos informáticos que simulen actividades del hombre como: robots,

desarrollo de la inteligencia artificial, utiliza métodos heurísticos.

|

Es un

instrumento de apoyo para el desarrollo de la propia cibernética.

|

Implica

en sistema en el cual puede o no existir relación entre las partes.

|

Implica

un sistema en el que siempre habrá relación entre las partes que la integran.

|

Representación de datos en la computadora para el tratamiento automatizado de la información

La unidad más pequeña de datos posibles es el bit (binary digit), el cual solo puede tomar el valor de 1 y 0 y para que las computadoras manipulen los datos de forma significativa, los agrupan y de esta forma surge el byte, que es un conjunto de 8 bits, mediante los cuales es posible contar del 0 al 255 y obtener hasta 256 combinaciones; estas combinaciones son suficientes para representar todos los caracteres en el teclado , las letras en mayúsculas y en minúsculas, números, signos de puntación y otros, así como las teclas especiales.

Unidad

|

Múltiplo

|

Representación

|

Kilobyte

|

1024

bytes

|

Kb

|

Megabyte

|

1204

kilobytes

|

Mb

|

Gigabyte

|

1024

megabytes

|

Gb o

giga

|

Terabyte

|

1024

gigabytes

|

Tb

|